E vamos ao segundo post da série!

Se quiser ver o que falamos no primeiro post da série onde eu falo o objetivo e como configurar o ambiente local, recomendo começar daqui:

Terraform: Dando o próximo passo – Criando uma infraestrutura do zero na GCP

O que vamos fazer hoje:

- Criar um projeto na GCP

Eu não vou criar aqui toda uma organização, vou criar projetos simples em uma conta pessoal, mas não vamos considerar isso como boas práticas em um ambiente corporativo, ok?

- Criar um Service Account com permissões específicas

- Gerar a chave de autenticação (JSON)

- Configurar a variável de ambiente para o Terraform acessar a GCP

1. Criando o projeto na GCP

- Acesse o [Console da GCP](https://console.cloud.google.com/)

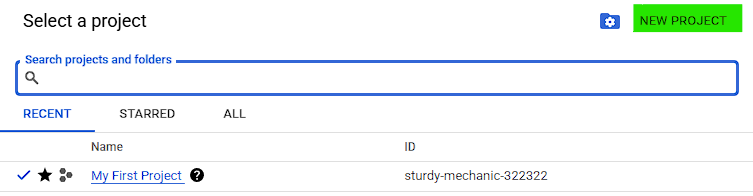

- Clique no seletor de projetos (canto superior esquerdo) > **Novo Projeto**

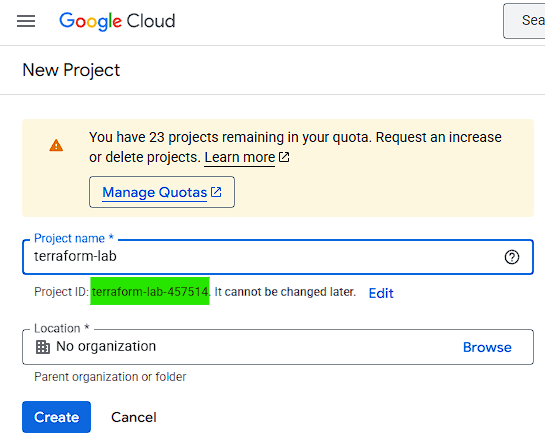

- Dê um nome (ex:

terraform-lab) e clique em “Criar” - Guarde o ID do projeto — vamos usar mais adiante

Lembre-se de selecionar o projeto recém criado, no seletor de projetos!

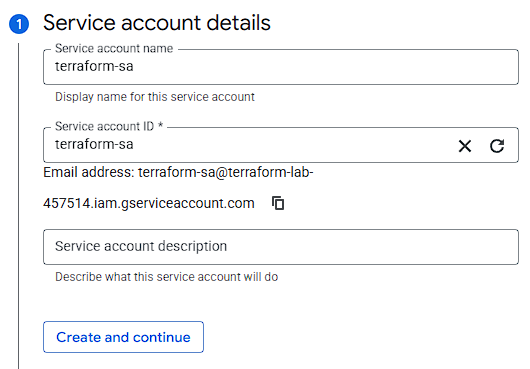

2. Criando um Service Account

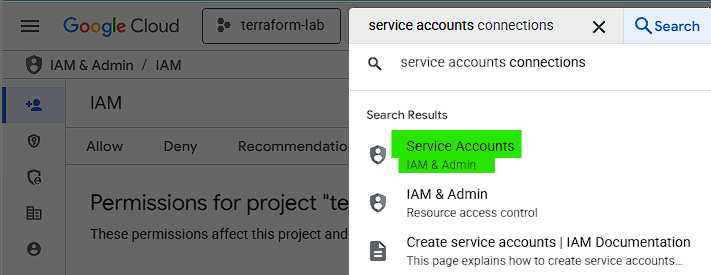

- No menu da GCP, vá para **IAM e Admin > Service Accounts**

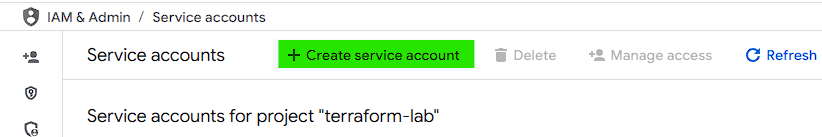

- Clique em “Create service account”

- Nome:

terraform-sa

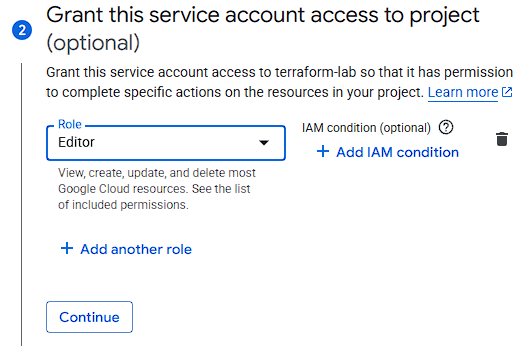

- Permissões:

- **Editor** (ou, para algo mais seguro: Compute Admin, Storage Admin, etc.)

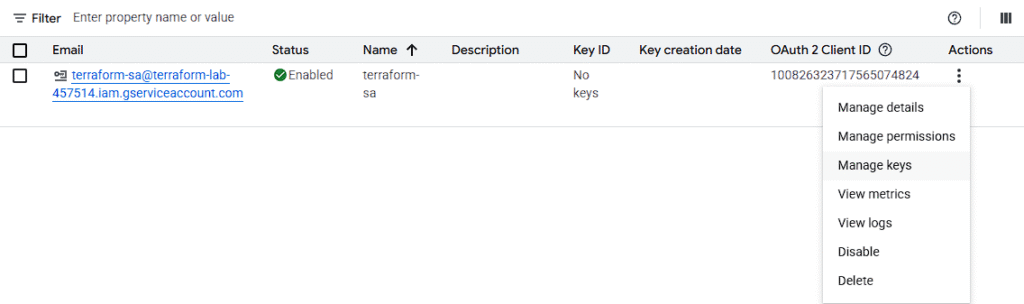

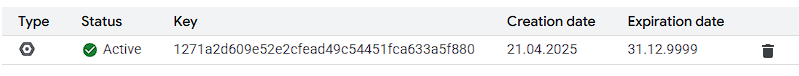

- Finalize e clique em “Criar chave” > **JSON**

- Salve o arquivo

terraform-sa-key.jsonem um local seguro

3. Exportando a chave para o Terraform

No terminal, defina a variável de ambiente:

export GOOGLE_APPLICATION_CREDENTIALS="/caminho/para/terraform-sa-key.json"Ou se estiver usando Powershell:

[System.Environment]::SetEnvironmentVariable("GOOGLE_APPLICATION_CREDENTIALS", "/caminho/para/terraform-sa-key.json", [System.EnvironmentVariableTarget]::User)No próximo post criaremos nosso primeiro projeto Terraform, definindo a estrutura de arquivos e criando um recurso real (como uma VPC e/ou bucket GCS).